Linux 修复 Polkit 权限提升漏洞 (CVE-2021-4034)

近日,国外安全团队发布安全公告称,在 polkit 的 pkexec 程序中发现了一个本地权限提升漏洞。pkexec 应用程序是一个 setuid 工具,旨在允许非特权用户根据预定义的策略以特权用户身份运行命令。由于当前版本的 pkexec 无法正确处理调用参数计数,并最终会尝试将环境变量作为命令执行。攻击者可以通过控制环境变量,从而诱导 pkexec 执行任意代码。利用成功后,可导致非特权用户获得管理员权限。CVE-2021-4034

polkit 的 pkexec 存在本地权限提升漏洞,已获得普通权限的攻击者可通过此漏洞获取root权限。

目前漏洞POC已被泄露,攻击者利用该漏洞可导致恶意用户权限提升等危害

该漏洞CVSS评分:7.8

危害等级:高危

官方通告

安全版本

CentOS系列:

CentOS 6:polkit-0.96-11.el6_10.2

CentOS 7:polkit-0.112-26.el7_9.1

CentOS 8.0:polkit-0.115-13.el8_5.1

CentOS 8.2:polkit-0.115-11.el8_2.2

CentOS 8.4:polkit-0.115-11.el8_4.2

Ubuntu系列:

Ubuntu 20.04 LTS:policykit-1 - 0.105-26ubuntu1.2

Ubuntu 18.04 LTS:policykit-1 - 0.105-20ubuntu0.18.04.6

Ubuntu 16.04 ESM:policykit-1 - 0.105-14.1ubuntu0.5+esm1

Ubuntu 14.04 ESM:policykit-1 - 0.105-4ubuntu3.14.04.6+esm1

修复建议

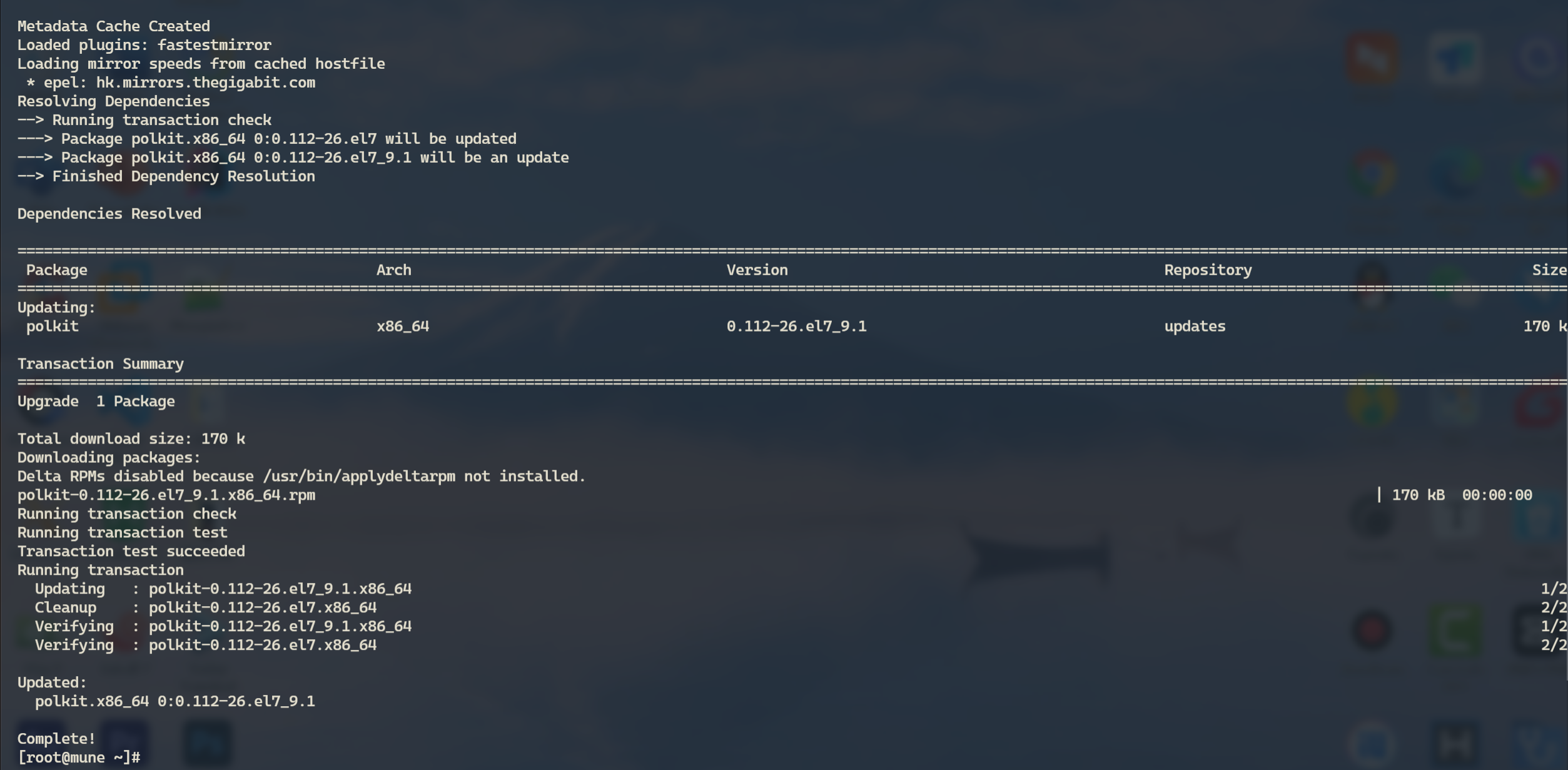

- CentOS用户可采用如下命令升级到安全版本或更高版本:

# yum clean all && yum makecache && yum update polkit -y

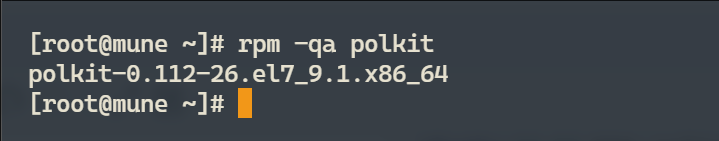

- 验证修复,通过以下命令可查看Polkit是否为安全版本:

# rpm -qa polkit

polkit-0.112-26.el7_9.1.x86_64

- Ubuntu用户可采用如下命令升级至安全版本或更高版本:

sudo apt-get updatesudo apt-get install policykit-1

- 验证修复,通过以下命令可查看Polkit是否为安全版本:

dpkg -l policykit-1

标题:Linux 修复 Polkit 权限提升漏洞 (CVE-2021-4034)

作者:Mune

地址:https://cnxiaobai.com/articles/2022/01/29/1643434479764.html

评论

评论

0 评论